郑州北大青鸟:windows网络内部安检测

不管是网络黑客还是企业内容的网络维护人员,鉴于某种利益都会危害到网络安性,带来的后果是很严重的。为了更好地从内部保护网络安,提供了几个方面的措施。

您的测试任务清单中还需添加以下内容:

1、共享、目录和(有需要时)文件权限的测试可以确保只有授权用户才可以对系统中的敏感信息进行读、写或进行其它操作。服务器和工作站都需要进行此项测试。 我碰到过一些在Windows工作站打开许多共享和未受保护目录的情况,网络上的任何人都可以对这些目录进行任意操作。

要测试这些工作站,您需要创建一个新的普通域用户(plain-vanilla domain user),并用该用户进行登录,看看您都能做些什么。您所见到的很可能会让您有惊无喜。

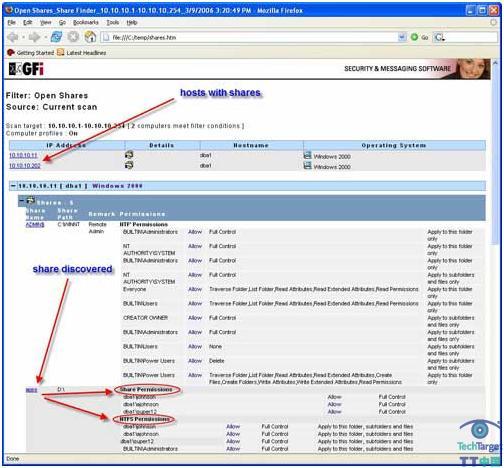

另外,请详细查看群组和用户的显式共享(explicit share)和NTFS权限。这项工作可能非常乏味,但只有这样做才能确保系统锁定,不会被未经授权的内部用户滥用。较简单的办法是使用相关的工具,如DumpSec的共享权限功能(如图1)和LANguard的共享查找工具(Share Finder)(如图2)。这些工具都非常适合追踪和审计定的权限,这些工作如果由人工来完成则需要很长的时间。

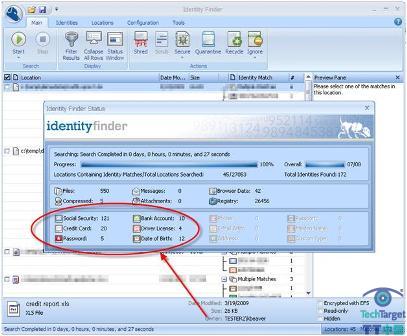

2、深入挖掘并搜寻您的共享和目录中没有得到适当保护的敏感信息。虽然Windows资源管理器(Windows Explorer)提供了文本搜索能力,但我更喜欢免费软件或商业软件,因为它们更迅速、功能更强大,例如谷歌桌面搜索、文件定位专家(FileLocator Pro)和身份管理器,如下图所示。

这些工具允许您使用常规表达式和其他敏感信息的关键词来查找所匹配信息,例如用“DOB”查找出生日期、用“SSN”查找社会安号码(social security number)。为了节省搜索时间,您可以考虑缩小搜索的范围,限定搜索文本文件类型,如DOC、PDF、TXT、RTF、XLS等。

无论使用哪种方法,您都可能会在各种临时目录、本地工作站的Windows桌面以及文件服务器的许多目录下找到未受保护的敏感信息。如果您什么都没有找到,那么可能是因为您查找得还不够深入,还需要继续进行查询测试。

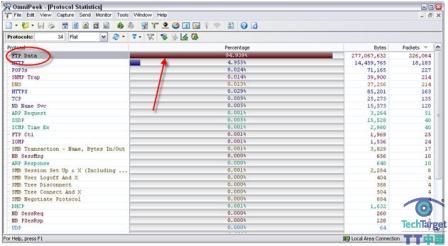

3、在您的网络主干上连接一个网络分析器,以查看从网络传输出去的是哪些信息。这是另一项可能揭示Windows网络潜在问题的测试,对这些问题您可能还不知情。您只需简单地将网络分析器连接到交换机的镜像或span端口(或者连接到与外围防火墙相连的集线器),就能知道网络中正在使用哪些协议,谁使用这些协议的频率较高。

TamoSoft公司的NetResident是一款进行此项测试的秀工具,价格比较廉价,类似的还有十分成熟的OmniPeek网络分析器。OmniPeek的“监控模式”能为您提供网络信息交换情况的概况,并且不需要您去抓捕任何实际的数据包。

为了获得网络流量模式的真实情况,您可以在某一天中将网络分析器连续运行几个小时,或者连续运行几天。无论运行多久,您都可能发现事先并不知情的异常会话和可疑员工,如图4中的可疑的FTP流量。

较后一个需要考虑的问题是,网络内部的恶意人员通过运行快速漏洞扫描发现了入侵点。虽然与上面提到的不良行为相比,这种情况不常发生,但并不表示不会发生。

包括LANguard和NeXpose社区版在内的几种免费易用的工具()能让承包商或公司雇员扫描一些主机,这可能帮助发现网络存在的漏洞,如Backup Exec远程代理身份验证漏洞、微软即插即用漏洞以及其他因未打补丁而存在的漏洞。内部恶意人员可以下载并运行Metasploit或其他漏洞的利用代码,从而获得一个能够面访问系统的远程命令提示行。只需短短几分钟,攻击者就可以完成入侵过程。

因此,运行上面所提到的漏洞扫描工具(或者QualysGuard)就显得非常重要,因为这样做可以让您在黑客攻击之前找到问题所在。

尽管还有更多用于检查Windows网络安性的测试,但上面所提到的都是较重要、较不容忽视的几项测试。虽然您不必每个月或每个季度都进行这些测试,但至少应把它们列入年度的内部漏洞评估计划。

- 上一篇:linux系统服务下日志服务器的安装 下一篇:linux系统安增加recent模块

高中生 [点击咨询]

高中生 [点击咨询] 大学生 [点击咨询]

大学生 [点击咨询] 在职者 [点击咨询]

在职者 [点击咨询] 求职者 [点击咨询]

求职者 [点击咨询]